Panduan cara install sertifikat SSL Let’s Encrypt di Nginx web server dengan score A+ uji coba menggunakan SSLLabs Test. Pada tutorial ini operasi sistem yang digunakan adalah Linux Ubuntu 18 dan CentOS 7, untuk OS lain silahkan disesuaikan.

Jika Anda belum menginstall Nginx, ikuti langkah awal berikut, jika sudah langsung saja ke tahap selanjutnya, Install Let’s Encrypt.

Install Nginx di Ubuntu dan CentOS

Di bawah ini secara singkat panduan instalasi Nginx dengan opsi distro Linux yang Anda gunakan, untuk panduan komprehensif silahkan baca tutorial sebelumnya:

Keterangan:

Instalasi Nginx pada panduan ini, lokasi direktori web root masih menggunakan konfigurasi bawaan yaitu:

- Pada Ubuntu

/var/www/html - Pada CentOS

/usr/share/nginx/html - Domain sebagai contoh

idnetter.com, silahkan diganti.

Jadi harap diperhatikan ketika Anda copy-paste setiap konfigurasi, jika tidak valid, maka proses generate sertifikat gagal!.

Instalasi Nginx untuk Ubuntu

apt update -y && apt install nginx -y

systemctl start nginx

systemctl enable nginxJika Anda mengaktifkan Firewall di Ubuntu pastikan untuk mengizinkan port 80 dan 443, jika tidak lewati langkah ini.

ufw allow 80

ufw allow 443Instalasi Nginx untuk CentOS

yum install epel-release nginx -y

systemctl start nginx

systemctl enable nginxSecara default CentOS versi terbaru firewallnya aktif, Anda bisa menonaktifkan firewallD dengan perintah systemctl stop firewalld && systemctl disable firewalld. Namun jika tetap ingin mengaktifkan firewall-cmd pastikan untuk mengizinkan trafik http dan https.

firewall-cmd --add-service=http --permanent

firewall-cmd --add-service=https --permanentInstall Let’s Encrypt

Pilihan instalasi Let’s Encrypt untuk distro Linux Ubuntu dan CentOS

Instalasi Let’s Encrypt untuk Ubuntu

apt install letsencrypt -yKemudian buat file konfigurasi baru yaitu certbot.conf dengan nano teks editor.

nano /etc/nginx/snippets/certbot.confIsi konfigurasi seperti dibawah ini.

location /.well-known {

alias /var/www/html/.well-known;

}Berikutnya buka konfigurasi default Nginx

nano /etc/nginx/sites-available/defaultTambahkan baris berikut ke dalam blok atau kolom server

include /etc/nginx/snippets/certbot.confContoh:

server {

listen *:80;

server_name idnetter.com www.idnetter.com;

include /etc/nginx/snippets/certbot.conf;

...

...

}Simpan

Instalasi Let’s Encrypt untuk CentOS

yum install cerbot -yBuat konfig tambahan di /etc/nginx/default.d/

nano /etc/nginx/default.d/certbot.confPaste konfig ini

location /.well-known {

alias /usr/share/nginx/html/.well-known;

}Lalu, buka konfigurasi default Nginx

nano /etc/nginx/conf.d/defaultJika tidak ada

nano /etc/nginx/nginx.confTambahkan baris berikut ke dalam kolom server

include /etc/nginx/default.d/certbot.confContoh:

server {

listen *:80;

server_name idnetter.com www.idnetter.com;

include /etc/nginx/default.d/certbot.conf;

...

...

}Simpan

Membuat sertifikat SSL Let’s Encrypt

Kita akan membuat sertifikat Let’s Encrypt dengan menggunakan perintah certbot

certbot certonly --rsa-key-size 4096 --webroot --agree-tos --no-eff-email --email man@idnetter.com -w /var/www/html -d idnetter.com -d www.idnetter.comSelanjutnya, kita akan membuat juga sekuriti tambahan yakni dengan cara meng-generate dhparam key 4098-bit di dalam direktori /etc/nginx/ dengan opsi dsaparam agar prosesnya cepat.

openssl dhparam -dsaparam -out /etc/nginx/dhparam.pem 4096Langkah selanjutnya konfigurasi SSL

Konfigurasi SSL

Buat file konfigurasi SSL

Untuk Ubuntu

nano /etc/nginx/snippets/ssl.confUntuk CentOS

nano /etc/nginx/defaut.d/ssl.confIsi dengan konten berikut.

Ada 3 chipersuites yakni rekomedasi dari chiperli, Mozilla dan VestaCP, saya menggunakan Vesta. jangan lupa ganti domain idnetter.com.

# Versi TLS

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

# Rekomendasi chiperli

# Gunakan chipersuites ini untuk mendapatkan poin 100 pada SSLLabs Test

# Tapi tidak support untuk beberapa device

#ssl_ciphers "ECDHE-RSA-AES256-GCM-SHA512:DHE-RSA-AES256-GCM-SHA512:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-SHA384";

# Rekomendasi Mozilla

# Mungkin akan support lebih banyak device

# tapi setelah saya coba website saya tidak bisa dibuka pada device lama seperti Android kitkat ke bawah.

#ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256';

# VestaCP

# ini yang saya gunakan, saya mengambil konfigurasi punya VestaCP, banyak device yang support

# meskipun mungkin tidak support pada IE 8 windows XP (keterangan di SSLLabs, belum tahu faktanya)

ssl_ciphers "ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4";

# DHPARAM key dan ECDH curve >= 256bit

ssl_dhparam /etc/nginx/dhparam.pem;

ssl_ecdh_curve secp384r1;

server_tokens off;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

# Mengaktifkan OSCP Stapling for Nginx web server

# Gunakan sertifikat chain.pem untuk SSL Letsencrypt

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

# Proteksi XSS

add_header X-Frame-Options SAMEORIGIN;

add_header X-XSS-Protection "1; mode=block";

add_header X-Content-Type-Options nosniff;

# Mengaktifkan HTTP Strict-Transport-Security

# Jika SSLnya dipakai juga untuk subdomain

# pastikan untuk menghapus opsi 'includeSubdomainsl; preload', jika tidak kemungkinan subdomain tidak akan bisa diakses.

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";Konfigurasi Nginx dengan SSL

Buka file konfigurasi server block Nginx, di CentOS biasanya letaknya di /etc/nginx/conf.d/default sedangkan Ubuntu di /etc/nginx/sites-available/default , ganti dengan konfigurasi berikut ini

Perhatian! semua trafik http saya redirect permanen ke protokol https.

- Ubah

server_name idnetter.com www.idnetter.com;sesuai domain Anda - Ubah

fastcgi_pass unix:/var/run/php/php7.2-fpm.sock;sesuai versi PHP yang Anda gunakan. - Ubah web root

/var/www/htmlsesuaikan - Jika Anda memakai CentOS, ubah

/etc/nginx/snippets/ssl.conf;menjadi/etc/nginx/default.d/ssl.conf;

server {

listen *:80;

#listen [::]:80;

server_name idnetter.com www.idnetter.com;

return 301 https://$server_name$request_uri;

}

server {

listen *:443 ssl http2;

#listen [::]:443 ssl http2;

server_name idnetter.com www.idnetter.com;

# Deprecated kalau pakai http2

# ssl on;

ssl_certificate /etc/letsencrypt/live/idnetter.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/idnetter.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/idnetter.com/chain.pem;

# Konfigurasi SSL

include /etc/nginx/snippets/ssl.conf;

location ~ /.well-known {

allow all;

}

root /var/www/html/;

index index.htm index.html index.php;

location / {

try_files $uri $uri/ /index.php?$args;

}

access_log /var/log/nginx/access_log;

access_log off;

error_log /var/log/nginx/error_log error;

error_page 403 = 404;

location ~ /\. { access_log off; log_not_found off; deny all; }

location ~ ~$ { access_log off; log_not_found off; deny all; }

location = /robots.txt { access_log off; log_not_found off; }

location = /favicon.ico { access_log off; log_not_found off; }

# Mengaktifkan Kompresi gzip

gzip on;

gzip_comp_level 9;

gzip_min_length 256;

gzip_proxied any;

gzip_vary on;

gzip_disable "MSIE [1-6]\.";

gzip_types text/plain text/css text/javascript text/js text/xml application/json application/javascript application/x-javascript application/xml application/xml+rss application/x-font-ttf image/svg+xml font/opentype;

# Caching

location ~* \.(jpg|jpeg|gif|css|png|js|ico|html)$ { access_log off; expires max; }

location ~* \.(woff|svg)$ { access_log off; log_not_found off; expires 30d; }

location ~* \.(js)$ { access_log off; log_not_found off; expires 7d; add_header Cache-Control "public, no-transform"; }

# PHP

location ~ \.php?$ {

try_files $uri = 404;

include fastcgi_params;

fastcgi_pass unix:/var/run/php/php7.2-fpm.sock;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_intercept_errors on;

fastcgi_split_path_info ^(.+\.php)(.*)$;

# Menyembuyikan informasi versi

fastcgi_hide_header X-Powered-By;

}

}Cek konfigurasi Nginx

nginx -tJika keterangannya sudah OK, restart Nginx

systemctl restart nginxUji Coba

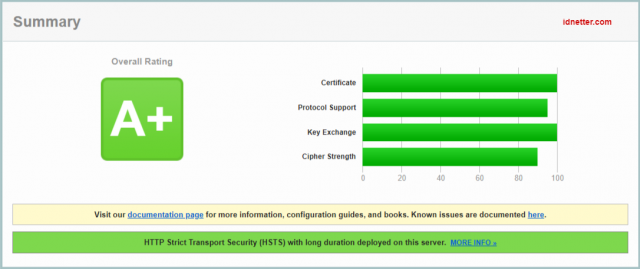

Waktunya uji coba dengan SSLLabs Test, hasilnya harusnya A+ seperti idnetter.com berikut ini saya sertakan screenshotnya

Selamat mencoba, semoga berhasil A+ juga.